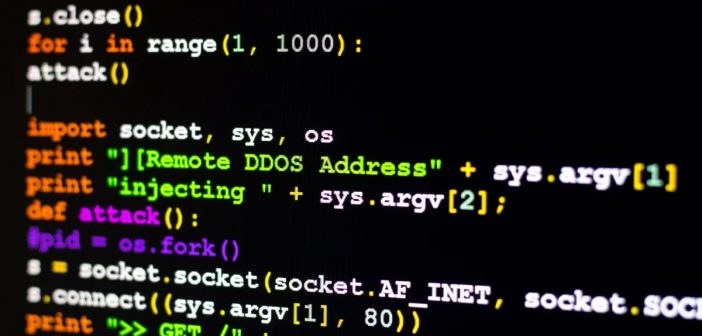

Les attaques par déni de service ou DDoS, font parties de la panoplie du parfait cybercriminel. Rappelons que cette technique d’attaque a pour objectif de saturer la capacité d’un serveur pour le faire « tomber » dans le but par exemple d’arrêter le fonctionnement d’un site, d’un service internet. Les services de botnets – des réseaux de machines et/ou objets connectés piratés – destinés à lancer ce type d’attaques sont même proposés à la location sur les réseaux Deep et Dark Web, pour quelques poignées d’euros. A ce prix, les attaques DDoS deviennent accessibles même aux hackers novices et l’on pourrait estimer que leur niveau technique n’est pas extrêmement complexe…

Techniquement, en effet, l’attaque DDoS n’a pas l’air si compliquée. Mais là où le bât blesse, c’est lorsque l’on essaye de remonter les traces pour savoir qui cherche à nous nuire. Et comme souvent, c’est à ce moment que l’on se frotte au monde nébuleux et complexe de la cybercriminalité, ses ramifications, ses fausses pistes, etc.

Tentons une percée… Tout d’abord, comprenons bien qu’une attaque DDoS ne peut être lancée toute seule. Derrière une attaque, il y a toujours celui qui la commande et celui qui la lance, surveille le processus, corrige la liste des hôtes ciblés puis présente un compte rendu au premier.

Envisageons une attaque réalisée avec un botnet, autrement dit, à l’aide d’ordinateurs contaminés réunis en réseau, qui est la technique la plus simple. Dans ce cas, celui qui commande d’effectuer une attaque envoie une commande à un botnet qu’il gère et tous les ordinateurs de ce botnet commencent à envoyer des requêtes vers le serveur ciblé. Chaque ordinateur a une adresse dans le réseau. Ainsi, le serveur attaqué connaît les adresses des ordinateurs qui lui envoient les requêtes. Après avoir examiné les journaux sur les ordinateurs du botnet, il est possible de détecter l’ordinateur depuis lequel la commande a été envoyée.

Même si cela paraît simple, le fait est que nous voyons peu d’affaires pénales concernant les complices des attaques DDoS. En effet, tout n’est pas toujours si évident avec le botnet.

| Fonctionnement concret d’une attaque DDoS :

Les botnets modernes peuvent être divisés en deux types. Les premiers reçoivent des commandes de serveurs de contrôle, les autres fonctionnent sans serveurs de contrôle et transmettent des informations d’un hôte contaminé vers un autre. Prenons un exemple : Linux.Rex.1 crée des botnets du deuxième type. Ils sont appelés peer-to-peer. Dans son architecture, Linux.Rex.1 inclut un protocole permettant d’échanger des informations avec d’autres hôtes contaminés et de créer ainsi un botnet P2P décentralisé. En cas de lancement du Trojan, l’ordinateur contaminé fonctionne comme un hôte du réseau. Le Trojan reçoit des ordinateurs contaminés des commandes via le protocole HTTPS et si besoin, il en transmet aux autres nœuds du botnet. Selon la commande, Linux.Rex.1 lance ou stoppe une attaque DDoS sur un site ayant une adresse IP spécifiée. |

Ainsi, le botnet ne possède pas un seul point de gestion. Les commandes sont transmises d’un ordinateur à l’autre. Il est très compliqué d’analyser ce « nœud » car les ordinateurs réunis dans un botnet peuvent être partout dans le monde.

Le deuxième problème concerne les journaux permettant de voir depuis quelles adresses arrivent des requêtes à un hôte du botnet. Voici un exemple d’un fichier log de ce type :

Notons que dans cet exemple, toutes les applications sont légitimes.

Mais les journaux de ce type ne sont normalement pas protégés et peuvent être facilement supprimés par les pirates. Ainsi, il est facile d’effacer les traces, à moins que l’utilisateur ne fasse des sauvegardes régulières.

Et, enfin, le troisième point. L’attaque peut être gérée depuis un ordinateur piraté et non pas depuis l’ordinateur d’un pirate. Il est fort probable qu’il se trouve dans un autre pays. Et là, sur cette machine, il est aussi en mesure de nettoyer les fichiers log.

Le plus simple pour éviter d’en arriver à ces investigations complexes et de bien se protéger… C’est d’une logique implacable.

Voici quelques recommandations pour éviter de voir son activité mise à terre par une attaque DDoS :

- Tout d’abord, pour éviter que sa machine fasse partie d’un botnet (et par conséquent, pour éviter de devenir à son insu complice d’une attaque – mais si rassurons-nous, ce type de complicité n’est pas encore puni par la loi – il est important d’installer des outils de protection, avec une première barrière antivirus incontournable.

- Installer les mises à jour pour tous les logiciels utilisés, car les programmes malveillants peuvent pénétrer dans un ordinateur via des vulnérabilités se trouvant au sein des logiciels.

- Utiliser des mots de passe forts. La pénétration se produit très souvent à la suite d’une attaque par force brute, autrement dit après avoir trouvé un mot de passe à l’aide d’un dictionnaire via lequel les pirates essaient un grand nombre de mots de passe, alors que différents utilisateurs ont souvent les mêmes mots de passe.

- Des sauvegardes régulières (backup), cela permet de retrouver des traces d’une activité malveillante si elle a eu lieu.