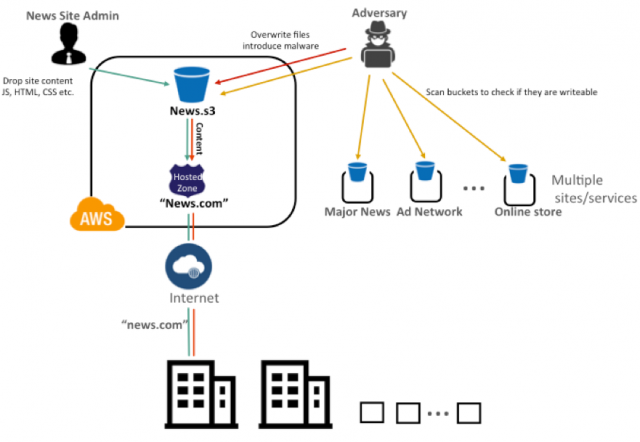

Skyhigh Networks a récemment découvert Ghostwriter, une méthode de transmission de logiciels malveillants via des compartiments AWS S3 mal configurés. En exploitant cette technique, un tiers peut lancer, à l’insu du propriétaire des données ou du consommateur de données, une attaque de type Man-in-the-middle. GhostWriter souligne le fait que la responsabilité de la sécurité n’incombe pas seulement aux fournisseurs de services cloud, mais aussi au client utilisateur, et que c’est souvent une mauvaise configuration de ces derniers qui expose leurs données à des menaces.

Skyhigh a identifié qu’en moyenne, plus de 1 600 compartiments S3 sont accessibles à partir de réseaux d’entreprise, et qu’environ 4% sont exposés à GhostWriter en raison d’une mauvaise configuration par les propriétaires du compartiment. Skyhigh a identifié plusieurs milliers de compartiments de ce type auxquels on accède à partir des réseaux d’entreprise et a fait part de ses découvertes à AWS pour remédiation.

Que peut-on faire à propos de GhostWriter?

Avec le modèle de responsabilité de sécurité partagée associé à l’utilisation d’AWS, vient le besoin critique pour les clients de comprendre et de posséder les ramifications de leurs choix de configuration. Dans le contexte, nous avons remarqué que les propriétaires de seaux n’ont pas bien compris la configuration des ramifications des contrôles ACL ou la sémantique des AWS “Authenticated Users”.

Ainsi, les propriétaires de seaux qui stockent Javascript ou autre code doivent prêter une attention particulière à ce problème pour s’assurer que les tiers n’écrasent pas silencieusement leur code. Même les contenus d’image ou de document bénins laissés ouverts pour l’écrasement peuvent être exploités pour des attaques de stéganographie ou la distribution de programmes malveillants.

Les entreprises qui utilisent S3 pour stocker leurs propres données (pour la consommation interne ou externe) ont la responsabilité de définir et de surveiller les ACL et les autorisations, et de vérifier que toute utilisation est conforme aux stratégies d’accès S3 de l’entreprise.

Skyhigh pour AWS propose en particulier un ensemble complet de vérifications de politique pour GhostWriter qui appellera immédiatement des problèmes liés à ces erreurs de configuration majeures. En outre, Skyhigh pour AWS s’intègre via le jeu d’API riche de S3 pour analyser en continu les paniers S3 des logiciels malveillants ou des violations DLP, ce qui peut aider à détecter les changements de fichiers inattendus dans le compartiment S3.

Que peuvent faire les entreprises à propos de GhostWriter?

Contrairement aux buckets publiquement lisibles qui ne peuvent nuire qu’au propriétaire, les buckets publiquement accessibles peuvent être des vecteurs de logiciels malveillants ou d’autres codes malveillants en raison d’une attaque MITM potentielle. Par conséquent GhostWriter devient un problème qui a également des conséquences pour la sécurité des données du consommateur. Ce problème doit être traité de la même manière que les entreprises contrôlent le trafic Web – tirer parti de la connaissance de la posture de sécurité de chaque S3 Bucket qui pourrait affecter l’entreprise et autoriser uniquement l’accès aux S3 Buckets qui ne sont pas exposés à GhostWriter.

Skyhigh pour Shadow IT, qui surveille et contrôle l’utilisation du cloud d’entreprise, permet désormais aux entreprises d’appliquer des contrôles basés sur des règles spécifiques à chaque bucket selon qu’il est ou non sensible à GhostWriter.

La protection d’une entreprise contre GhostWriter pour S3 comporte deux aspects:

- Assurez-vous que les données ne sont téléchargées dans un réseau d’entreprise qu’à partir de compartiments tiers qui ne sont pas sensibles à GhostWriter. Skyhigh aide les clients à atteindre cet objectif en:

Identification de tous les buckets tiers accessibles depuis un réseau d’entreprise

Évaluation de chaque compartiment tiers en fonction de son exposition à GhostWriter

Prendre des mesures basées sur des stratégies pour bloquer l’accès aux buckets à haut risque dans le périmètre de l’entreprise - Assurez-vous que l’utilisation professionnelle d’AWS S3 d’une entreprise n’est pas susceptible de GhostWriter. AWS fournit de nombreuses meilleures pratiques et outils natifs pour gérer et valider les stratégies de configuration de S3.

- En plus de cela, Skyhigh offre la possibilité d’effectuer un audit plus approfondi et périodique des configurations S3 (ainsi qu’un audit AWS plus large) pour s’assurer que ces buckets ne sont pas sensibles à GhostWriter. En outre, Skyhigh permet aux clients d’effectuer des analyses DLP et des programmes malveillants sur les données stockées dans leurs compartiments S3 afin de détecter et de remédier à une mauvaise utilisation.