Après les révélations sur les techniques utilisées par la CIA pour s’attaquer à certaines produits parmis lesquels, les systèmes iOS, Android, Linux, Windows, ainsi que les Smart TV. Les documents d’Édouard Snowden diffusés il y a quelques années avaient déjà révélé les activités d’espionnage à grande échelle des services de renseignement mais les documents Vault 7 confirment l’étendue de ces activités et montrent, petit à petit, les techniques spécifiques mises en place pour la CIA.

Cette fois, la série se poursuit avec la publication du manuel utilisateur d’OutlawCountry, un autre outil utilisé par les agents de la Central Intelligence Agency (CIA) contre des ordinateurs tournant sous Linux.

OutlawCountry

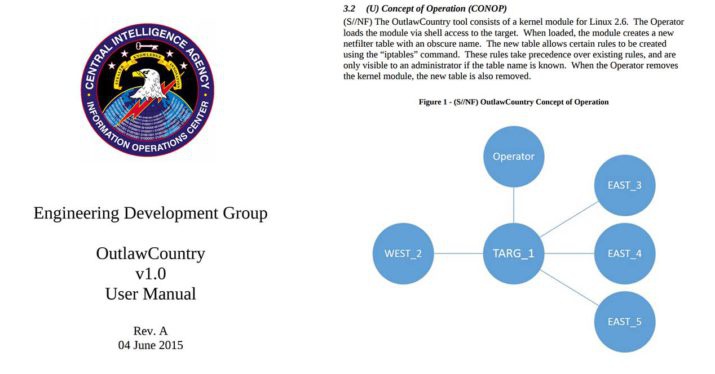

L’outil, utilisé par l’agence depuis 2015, est un module du noyau qui crée une table netfilter cachée sur une cible Linux. Au chargement du module, la table cachée se voit assigner un nom obscur de manière que l’utilisateur n’aperçoit pas ce qu’il se passe. La connaissance du nom permet à un agent de créer de nouvelles règles de gestion des paquets IP prioritaires par rapport aux anciennes et hors d’atteinte de détection par l’administrateur système puisque masquées.

L’installation du module sur la cible se fait via un accès shell à la cible. Le procédé requiert cependant que l’opérateur dispose de droits root sur le système cible. Les documents rendues publiques par Wikileaks montrent un module malveillant conçu pour tourner sur les versions 64 bits des distributions CentOS et Red Hat 6.x. munies d’un kernel 2.6 au moins et d’une table de routage NAT. Par contre, datant de 2015, le malware aurais pu s’adapter aux nouvelles versions Linux.

Comme d’habitude, la recommandation donnée aux intervenants sur les systèmes visés est de les maintenir à jour. Le manuel laisse cependant entrevoir un moyen additionnel de mitiger ce type d’attaque: pour un administrateur système de redémarrer le service de gestion de la table de routage aurait pour effet de placer le module dans un état dormant, ce qui obligerait l’agent à relancer la procédure d’installation.

Depuis mars, le groupe d’Édouard Snowden a publié 14 lots de la série “Vault 7”, qui comprennent:

- Brutal Kangaroo – une suite d’outils pour Microsoft Windows qui cible des réseaux fermés ou des ordinateurs dans une entreprise ou une organisation sans nécessiter d’accès direct.

- Cherry Blossom – un cadre de la CIA, généralement un implant basé sur un microprogramme télécommandé, utilisé pour surveiller l’activité Internet des systèmes cibles en exploitant des défauts dans les périphériques WiFi.

- Pandemic – un projet de la CIA qui a permis à l’agence d’espionnage de transformer les serveurs de fichiers Windows en machines d’attaque cachées qui peuvent infecter silencieusement d’autres ordinateurs d’intérêt dans un réseau ciblé.

- Athena – un spyware conçu pour maîtriser complètement les machines Windows infectées à distance et qui fonctionne avec toutes les versions des systèmes d’exploitation Windows de Microsoft, de Windows XP à Windows 10.

- AfterMidnight and Assassin – Deux logiciels malveillants destinés à surveiller et à signaler les actions sur l’ordinateur hôte distant infecté et à exécuter un code malveillant.

- Archimède – Un outil d’attaque de type man-in-the-middle prétendument construit par l’agence d’espionnage pour cibler les ordinateurs à l’intérieur d’un réseau local (LAN).

- Scribbles – Un logiciel conçu pour intégrer des «balises Web» dans des documents confidentiels, ce qui permet aux pirates informatiques de la CIA de suivre les initiés et les dénonciateurs.

- Grasshopper – Un cadre qui a permis à la CIA de créer facilement des logiciels malveillants personnalisés pour entrer dans Microsoft Windows et contourner la protection antivirus.

- Marbre – Le code source d’un cadre anti-forensique secret, principalement un obstructeur ou un emballeur utilisé par l’agence d’espionnage pour masquer la source réelle de son logiciel malveillant.

- Dark Matter – un hacking exploite l’agence conçue et utilisée pour cibler les machines iPhones et Mac.

- Weeping Angel – outil d’espionnage utilisé par la CIA pour infiltrer les téléviseurs intelligents, en les transformant en micros cachés.

- Year Zero – exploits de piratage de la CIA pour le matériel et les logiciels populaires.